Keycloak에서 Opent ID Connect에서 승인된 코드 스트림을 시도해 보십시오.

미등 디자인 Advent Calendar 2021 캘린더 | Advent Calendar 2021 - Qita

첫날은이삭씨입니다.

나도 IntelliJ를 계속 사용하고 있지만 배경 그림을 설정할 수 있을지 모르겠다.감사합니다.

다음날, 최근에 접촉한 Keycloak에서 OIDC의 인증 코드 흐름을 시도해 보고 싶습니다.

이 보도가 해야 할 일

Keycloak으로 OIDC의 인증 코드 흐름을 시도해 보십시오.

나는 라벨의 코드가 실제로 어떻게 하는지 접촉하고 싶다.

OIDC에 대한 내용은 없습니다.대신 자신이 OIDC를 배울 때 참고했던 참고서와 기사를 붙인다.

OpenID Connect 시작: 개념에서 보안 시스템으로의 제어

분위기 속에서 사용하지 말고 잘 이해해라!OAuth2 정리해.0 사용 자습서 (Next Pubishing) | Auth 홈 | 공학 | kindle store | Amazon

실제로 행동하고 싶은 사람.

환경 구조

GitHub - kakiuchi-miraito/keycloak-oidc

make up http://localhost:8082/auth/

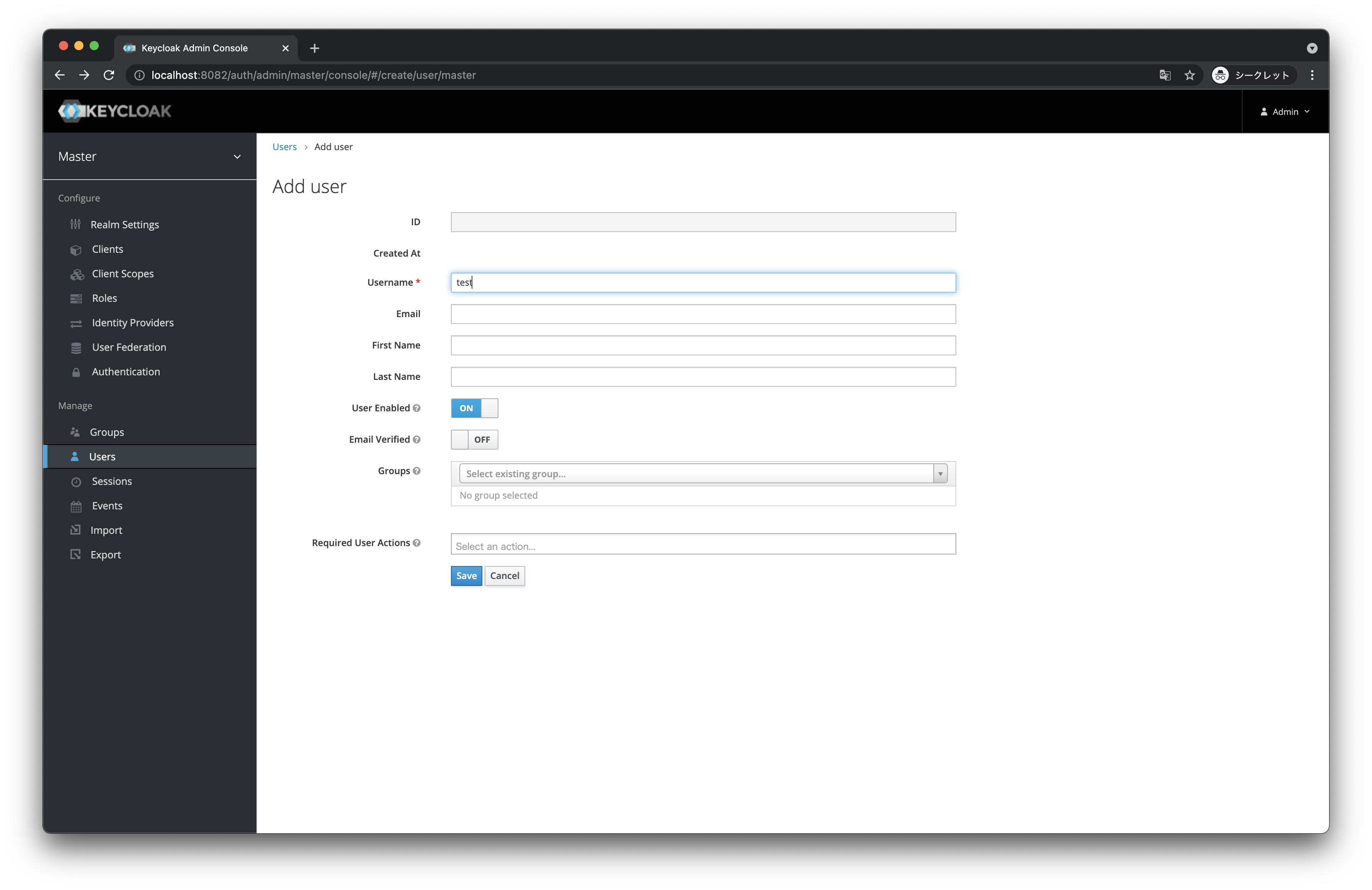

이어 키클로크의 관리 화면에서 인증을 받은 사용자와 고객(이번에는 라벨)을 추가했다.

http://localhost*를 입력합니다.

User 추가

라이센스 코드 스트림 시도

라이센스 코드 스트림을 통해 ID token 가져오기

수정

backend/app/Http/Controllers/TokenRequest.phpclient_id 및 client_secret된 클라이언트 값액세스

http://localhost/getAuthorizationCode

JSON Web Tokens - jwt.io에서 ID Token을 디코딩할 때 User의 정보를 확인할 수 있음

코드 해설

승인 코드 가져오기

backend/app/Http/Controllers/GetAuthorizationCode.php header(

'Location: <http://localhost:8082/auth/realms/master/protocol/openid-connect/auth?'> .

'response_type=code&' .

'client_id=test-client&' .

'redirect_uri=' . urlencode('<http://localhost/tokenRequest>') . '&' .

'code_challenge=' . $codeChallenge . '&' .

'code_challenge_method=S256&' .

'scope=openid'

);

response_typecodetokenid_tokennone지정 가능및

scope의 조합을 통해 프로세스 결정openid를 지정한 상황에서 ID Token을 취득하여 OIDCcode 액세스 토큰만 수령Auth0을 이용하여 OAuth 2.0의 PKCE를 이해하다

PKCE는 인가코드를 가로채는 공격 대책으로 정의됐다.

연관성

code_challenge_method code_challenge code_verifier code_verifier 영패 요청 시 나타납니다.code_challenge_method에 기재된 방법으로 code_verifier를 변환하여 제작code_challengecode_challenge_method 권한 수여를 요청할 때code_challenge를 권한 수여 서버에 보내고 권한 수여 서버 옆에 저장code_verifier, 권한 수여 서버 측에서 code_verifier에서 생성code_challenge, 저장된 code_challenge와 비교하여 제3자가 권한 수여 코드를 발송하지 않았음을 확인한다.code_challenge_method 또는 plainS256=code_challenge안전성에 취약code_verifier SHA 256 해싱을 base 64URL 인코딩하는 방법선택해야 함

S256S256 $client = new Client();

$method = 'POST';

$uri = '<http://keycloak:8080/auth/realms/master/protocol/openid-connect/token>';

$options = [

'client_id' => 'test-client',

'client_secret' => '88a69be6-eac6-4d0e-bbd5-dfd9023a8acd',

'grant_type' => 'authorization_code',

'code' => $_GET['code'],

'scope' => 'openid',

'redirect_uri' => '<http://localhost/tokenRequest>',

'code_verifier' => $codeVerifier,

];

$response = $client->request($method, $uri, ['form_params' => $options]);

backend/app/Http/Controllers/TokenRequest.php이 지정되어 있기 때문에 이 파일에 승인 코드가 있는 상태에서 리디렉션합니다.토큰 엔드포인트에 인증 코드를 전송하여 ID Token을 획득합니다.

http://localhost/tokenRequest 사용할 프로세스를 지정합니다.이번에는 라이센스 코드 스트림이므로 지정grant_typeauthorization_code생성용

code_verifiercode_challenge이번에 나타나지 않은 Resource Server 정보

[2탄] OAuth 2.0+OpenID Connect의 풀 스크랩 실사자 소견 - Qita

다음 기사@Nyokki씨가 MySQL 관련 기사를 써준다고 합니다.

@Nyokki 선생은 미광사 내에서 MySQL 학습회를 열었을 때 간단하고 알기 쉬워서 많은 것을 배웠다.그때 고마웠어요.🙏

Reference

이 문제에 관하여(Keycloak에서 Opent ID Connect에서 승인된 코드 스트림을 시도해 보십시오.), 우리는 이곳에서 더 많은 자료를 발견하고 링크를 클릭하여 보았다 https://qiita.com/tkek321/items/55a1c3a3f78356045c03텍스트를 자유롭게 공유하거나 복사할 수 있습니다.하지만 이 문서의 URL은 참조 URL로 남겨 두십시오.

좋은 웹페이지 즐겨찾기