GCP 스킬 배지 3을 획득하였습니다.Cloud IAM: Qwik Start〜Security & Identity Fundamentals

학습에 도움이 되는 링크를 쓰고, 나중에 볼 학습 노트를 위해, 약간 곤혹스러운 절차를 밟는다.

학습에 도움이 되는 링크는'학습에 도움이 되는 링크'에 쓰여 있다.

메모에

곤혹스러운 절차는 조목조목 열거한 것이다.

실제 단계에 대해서는 Google Cloud Skills Boost의 랩 단계를 참조하십시오.

임무'Security & Identity Fundamentals의 첫 번째 실험실부터 시작한다.

SkillBoost의 시작 방법은 기사 "GCP 스킬 배지 1 Google Cloud Skill Boost 받기"를 보십시오.

이 기사는'GCP 스킬 휘장 획득! 〜Security & Identity Fundamentals Advent Calendar 2021'의 일부로 공개됐다.

25일 스킬 배지를 획득할 수 있는 속도로 공개됐다.

실험실 정보

랩 이름: Cloud IAM: Qwik Start

소요 시간: 45분 수준: Introductory 소요 신용카드: 1

요약:

같은 프로젝트에 속하는 두 사용자 계정을 분리하여 사용하고 클라우드 컨트롤러를 통해 권한 수여와 권한 수여가 가능한 조작을 확인한다.

학습에 유용한 링크

참조 링크:

IAM

프로젝트, 폴더 및 조직 액세스 관리

역할 정보

관련 SDK:

gsutil

랩 구현 기록

두 사용자 설정

두 콘솔의 구별 사용에 주의하시오.

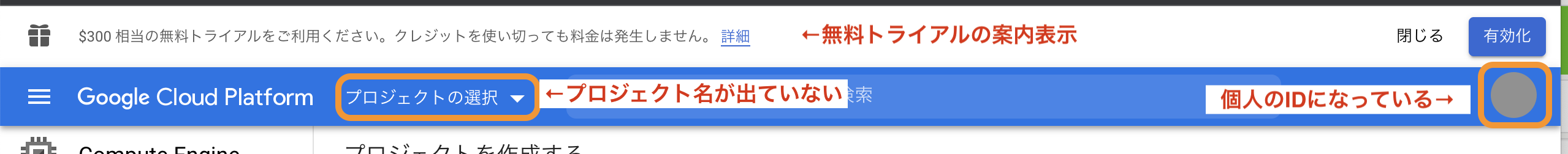

유료와 관련된 일도 있으니 정말 주의해야 한다.

공짜로 시도하는 소개가 있지만 절대 무시해야 한다.

실패한 경우 소개 아이콘 을 클릭하여 종료합니다.이후 실험실의 로그인 정보로 다시 로그인합니다.

비고

権限의 집합이다.권한은 수행할 수 있는 작업을 의미합니다.

권한의 대상 자원과 무엇을 할 수 있는지 설정합니다.

역할 부여

ユーザー, グループ 또는 サービス アカウント볼륨은 基本のロール 및 カスタムロール입니다.역할에 관해서는 다음 실험실에서 상세하게 하세요.예를 들어

Bigquery.jobuser는 자원'Bigquery'에 대해 작업을 수행할 수 있는 권한 집합을 가진 역할이다.비고

基本ロール 프로젝트 수준의 권한을 설정합니다.별도의 지정이 없는 한 모든 Google Cloud 서비스의 액세스 및 관리는 기본 역할에 의해 제어됩니다.

("("역할 정보"에서 발췌)

역할 이름

설명

roles/viewer

폴더, 조직, Cloud IAM 정책과 같은 항목 계층의 읽기 액세스 권한을 참조할 수 있습니다.이 역할에는 엔지니어링 리소스를 표시할 권한이 없습니다.

roles/editor

기존 리소스 수정 등 상태를 변경하는 모든 탐색 및 작업에 필요한 권한입니다.

roles/owner

모든 편집 권한 및 다음 작업을 수행하는 데 필요한 권한프로젝트와 프로젝트 내의 모든 자원의 권한과 역할을 관리한다.항목에 대한 요금 정보를 설정합니다.

roles/browser

폴더, 조직, Cloud IAM 정책과 같은 항목 계층의 읽기 액세스 권한을 참조할 수 있습니다.이 역할에는 엔지니어링 리소스를 표시할 권한이 없습니다.

조사 편집의 역할

Cloud Constore에서 사용 권한의 상태를 확인합니다.특별히 망설일 것이 없다.

액세스 테스트를 위한 리소스 준비

세그먼트 만들기

プロジェクトID.プロジェクトID 랩 부팅 정보에서 복사하거나 클라우드 쉘로 표시하거나 화면 위쪽의 표시 섹션에서 복사할 수 있습니다.이렇게 실험실의 절차가 끝났다.

오른쪽 상단의 점수가'100/100'으로 표시된 것을 확인한 후'실험실 퇴출'을 누르세요.

Reference

이 문제에 관하여(GCP 스킬 배지 3을 획득하였습니다.Cloud IAM: Qwik Start〜Security & Identity Fundamentals), 우리는 이곳에서 더 많은 자료를 발견하고 링크를 클릭하여 보았다 https://qiita.com/orange-tora/items/8dbd3b981e3711c5d945텍스트를 자유롭게 공유하거나 복사할 수 있습니다.하지만 이 문서의 URL은 참조 URL로 남겨 두십시오.

좋은 웹페이지 즐겨찾기